Cómo la autenticación continua y la segmentación de redes están transformando la protección de datos

El principio de “Confianza Cero” (Zero Trust) ha emergido como una de las estrategias más efectivas en la lucha contra los ataques cibernéticos. A diferencia de los enfoques tradicionales, donde se asume que lo interno es seguro y lo externo es sospechoso, la “Confianza Cero” parte de la premisa de que ninguna entidad —sea interna o externa— merece confianza sin una verificación constante. Este nuevo paradigma cobra relevancia en un entorno donde las amenazas son cada vez más sofisticadas y el perímetro de seguridad se ha difuminado con el teletrabajo y la adopción masiva de servicios en la nube.

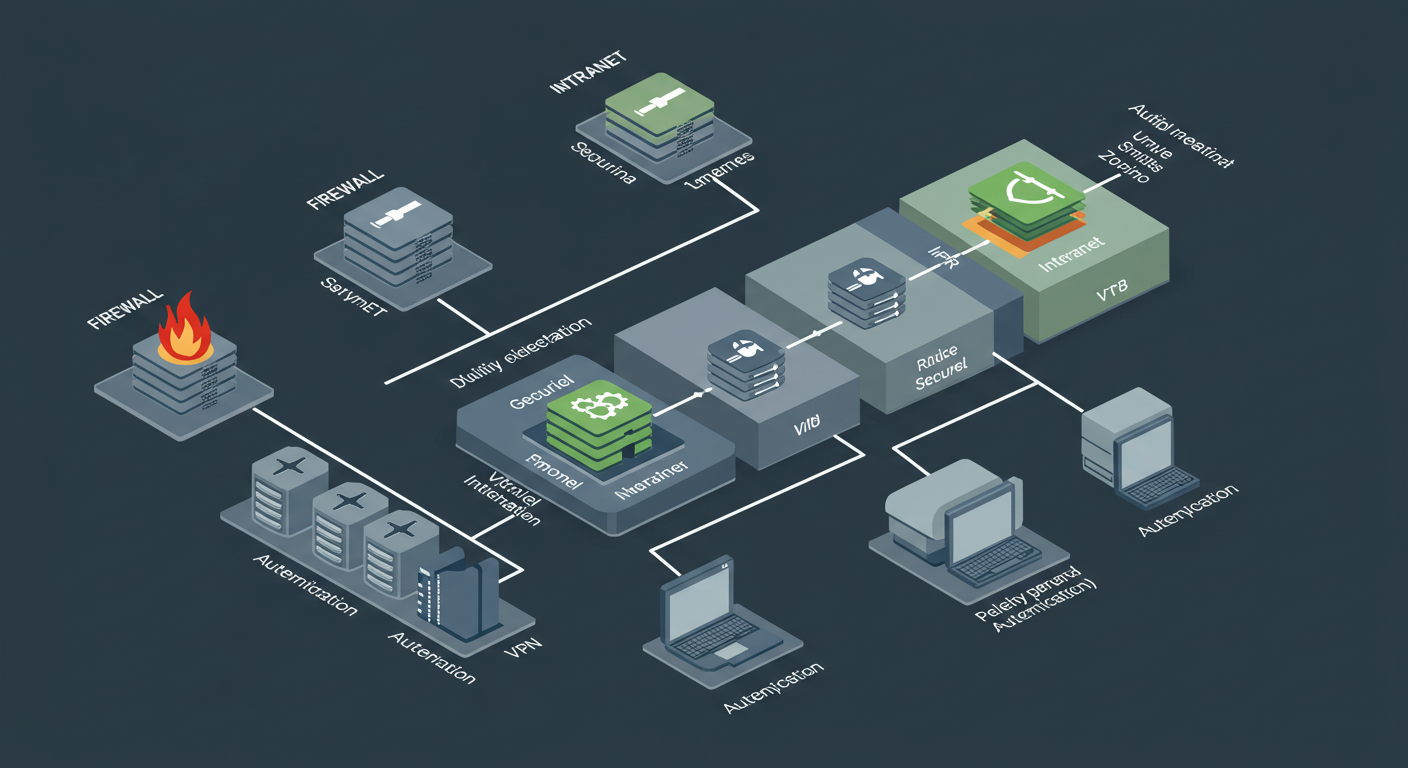

1.- Autenticación continua:

La “Confianza Cero” exige la validación constante de la identidad de los usuarios y dispositivos. En lugar de conceder acceso permanente tras un solo inicio de sesión, cada solicitud de acceso se verifica y registra, reduciendo drásticamente la posibilidad de intrusiones.

2.- Segmentación de redes:

Bajo este enfoque, la red corporativa se divide en múltiples zonas, con reglas de acceso específicas para cada una. Esto limita la capacidad de un atacante de moverse lateralmente en caso de vulnerar un punto de la red, pues cada segmento requiere autenticación y permisos independientes.

3.- Políticas de acceso estrictas:

El modelo de “Confianza Cero” implementa un control granular de los recursos. Los usuarios y dispositivos obtienen solo los permisos mínimos indispensables para llevar a cabo sus tareas, disminuyendo la superficie de ataque y la exposición de datos sensibles.

1.- Monitorización y analítica:

Para que la “Confianza Cero” sea efectiva, es esencial contar con sistemas de monitorización y analítica que detecten anomalías en tiempo real. La inteligencia artificial y el aprendizaje automático juegan un papel clave al procesar grandes volúmenes de datos y alertar de comportamientos sospechosos.

2.- Ventajas de la ‘Confianza Cero’:

- Mayor protección: Al no dar por sentada la fiabilidad de ningún usuario o dispositivo.

- Reducción de riesgos: Un ataque en un punto no pone en peligro todo el sistema.

- Adaptabilidad: Escalable y aplicable a cualquier entorno, desde pequeñas empresas hasta corporaciones globales.

¿Quieres fortalecer la seguridad digital de tu empresa?

En www.sitesupremacy.com ofrecemos diseño web, SEO y marketing, pero también asesoramos en la integración de tecnologías clave para proteger tus activos digitales.

¡Contáctanos y asegura tu presencia online con nuestro equipo experto!